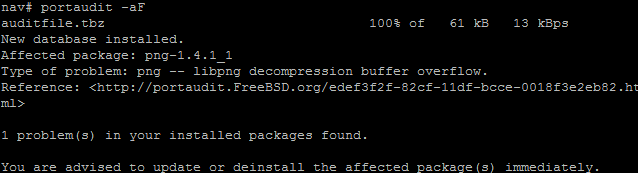

Укрепляем BSD с помощью уровней безопасностиУровни безопасности — это один из тех инструментов, что может быть использован для поддержания состояния системы на должной отметке. В этой статье раскрывается как конфигурировать уровни безопасности посредством securelevel для OpenBSD, FreeBSD, NetBSD и DragonFlyBSD. Самой отличительной системой является OpenBSD, в которой уровень безопасности по умолчанию равен 1. Другие же три системы находятся по умолчанию в незащищенном режиме. В OpenBSD и NetBSD применяются одинаковые настройки, также как и в паре FreeBSD / DragonFlyBSD. На уровне со значением -1, все устройства/файлы/память можно читать и писать в них. Как указывается в man-справке, эти настройки во FreeBSD, NetBSD и DragonFlyB-SD должны быть изменены на нужные. Вывод команды chflags для систем For FreeBSD, NetBSD и DragonFlyBSD, которые находятся на первом уровне безопасности, аналогичен ситуации с Open-BSD, т.е. когда она уже находится на стандартном для нее первом уровне. Применение флага schg для конфигурационных файлов, позволяет заблокировать их изменение, и тем самым сохранить целостность системы. Такую же операцию можно произвести и над лог-файлами. Во FreeBSD и DragonFlyBSD можно ограничить загрузку и выгрузку из памяти модулей ядра. Это повлияет на работу утилит kldload и kldunload. Другой важной стороной является то, как реализованы уровны безопасности внутри jail-контейнеров FreeBSD. Контейнер внутри может использовать более высокое значение, даже если сам хост использует более низкое. Данная особенность позволяет хосту искусно манипулировать нужными файлами даже находящими внутри jail-контейнера. Другой отличительной особенностью в операционных системах семейства BSD является максимальный уровень безопасности. Во FreeBSD и DragonFlyBSD используется максимальное значение 3, что по функционалу равно второму уровню в OpenBSD и NetBSD. Разница заключается в разном формате работы с сетевыми настройками, которые используются в OpenBSD и NetBSD на уровне 2, но не используются во FreeBSD/DragonFlyBSD. Для последних, этот функционал располагается в третьем уровне. Второй уровень безопасности препятствует переводу времени часов назад, или же увеличению более, чем на одну секунду вперед. Такая настройка, будучи применена вместе с флагом sappnd, позволяет вести лог-файлы не только в полной сохранности, но и быть абсолютно точными с тем временем, когда туда добавлялись новые записи событий. На третьем уровне безопасности (равному уровня 2 в отношении OpenBSD/NetBSD) уже правила файрвола нельзя будет изменить. Системный уровень нужно будет понизить, прежде чем внести изменения в операционную систему. Примерный вывод команд для OpenBSD приведен в Листинге 4. Хотя эти функции действительно очень помогают заблокировать операционную систему на модификацию, они должны быть хорошо изучены и поняты прежде, чем вы отправите систему в реальную эксплуатацию. В книге по FreeBSD в разделе, посвященном безопасности, отмечается, что системные файлы перед загрузкой должны быть защищены — тогда применение различных уровней безопасности будет эффективным. Если же атакующий способен запустить какой-либо свой код, прежде чем уровень выставлен, то защиту можно будет обойти. Помимо этого, надо учитывать, что для обновления системы придется или же переходить в однопользовательский режим, либо выводить ее полностью из работы. Как и любой другой инструмент безопасности, настройка уровня безопасности само по себе не является решением. Он просто предоставляет механизм поддерживания целостности работающей операционной системы. Существует ряд других, более гибких, вариантов ограничения доступа к файлам. Например, контрольные листы доступа (access control lists — ACL) и мандатный контроль доступа (mandatory access controls — MAC). |

Выбор

редакции

|

Уважаемый посетитель, Вы зашли на сайт как незарегистрированный пользователь. Мы рекомендуем Вам зарегистрироваться либо зайти на сайт под своим именем.

ИнформацияПосетители, находящиеся в группе Гости, не могут оставлять комментарии к данной публикации.

|

GOOGLE РЕКОМЕНДУЕТ

НОВОСТИ

ПОСЛЕДНИЕ

ТОП

КОММЕНТИРУЮТ

20:03

Установка Tomcat 9 на Debian 10 016:03

ISPManager+nginx 012:12

Кнопка "Позвонить с сайта" 013:05

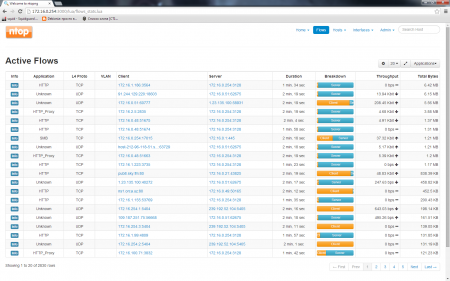

ntopNG - обновленный ntop 013:08

clonehdd - клонируем диск 011:11

Обновление FreeBSD через svn 021:10

Настройка ProFTPd на FreeBSD 016:10

Контора пишет - syslog 021:07

ncdu - удобная замена du 0GOOGLE РЕКОМЕНДУЕТ

|