Контора пишет - syslog

Сегодня мы поговорим о очень полезном и важном приложении - syslog.

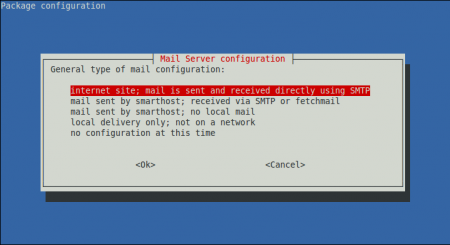

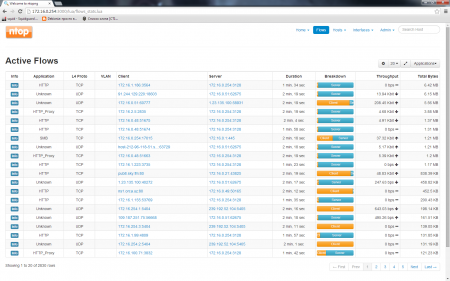

Краткий экскурс в историю и справка: Syslog был разработан в 1980 году Эриком Оллманом (Eric Allman) как часть проекта Sendmail, и использовался первоначально только для Sendmail. Зарекомендовав себя как стабильное и удобное решение, Syslog был использован и в других приложениях, став стандартом ведения журналов в системах UNIX и GNU/Linux. Позднее появились реализации и под другие операционные системы. До недавнего времени, syslog использовался как стандарт de facto без каких-либо формальных спецификаций. Поэтому существовало множество реализаций, некоторые из которых были несовместимы друг с другом. Первые шаги по решению этой проблемы были предприняты в 2001 году — протокол syslog был описан в RFC 3164. Формальная спецификация, стандартизация содержания сообщений и механизм их передачи были выпущены в 2005 году. syslog — стандарт отправки сообщений о происходящих в системе событиях (логов), использующийся в компьютерных сетях, работающих по протоколу IP. Протокол syslog прост: отправитель посылает короткое текстовое сообщение, размером меньше 1024 байт получателю сообщения. Получатель при этом носит имя «syslogd», «syslog daemon», либо же, «syslog server». Сообщения могут отправляться как по UDP, так и по TCP. Как правило, такое сообщение отсылается в открытом виде. Тем не менее, используя специальные средства (такие, как Stunnel, sslio или sslwrap), возможно шифрование сообщений и отправка их по SSL/TLS. Syslog используется для удобства администрирования и обеспечения информационной безопасности. Он реализован под множество платформ и используется в множестве устройств. Поэтому, использование syslog позволяет обеспечить сбор информации с разных мест и хранение её в едином репозитории. Командный интерфейс к syslog — logger. По сути, syslog - это функция, используемая многими программами для записи сообщений в системный регистратор сообщений (syslogd). Демон syslogd читает и выводит сообщения на системную консоль, в регистрационные файлы (log файлы), на другие машины и пользователям в соответствии со своим конфигурационным файлом (/etc/syslog.conf). Первая вещь, которую вам надо знать о syslog.conf - это то, что он требует символы табуляции, а не пробелы! Поэтому, если после редактирования этого файла вы вдруг начинаете получать ошибки, то скорее всего вместо символов табуляции вы вставили пробелы. Имейте ввиду, что редактор ее вставляет пробелы, даже если вы нажимаете клавишу табуляции, в то время как vi в этом грехе не замечен. Это syslog.conf по умолчанию, поставляемый с FreeBSD: А это немного подредактированный syslog.conf: Чтение логов очень полезно и познавательно и каждый уважающий себя администратор в обязательном порядке просматривает логи на предмет подозрительной активности. Собственно говоря, в целях безопастности рекомендуют настроить отправку логов на удаленную машину. Удобно это по нескольким причинам, в частности - можно собирать логи с нескольких серверов на один и затем просмотатривать их, а также - если случилось что-то непритяное, например, вас взломали - по логам, сохраненных на удаленном сервере можно восстановить хронологию случившегося и отследить преступника ;) Займемся настройкой: Настраиваем машины с которых будут посылаться логи. Добавляем в /etc/syslog.conf: Настройка syslog на сервере для приема логов с удаленных syslog машин. Изменяем /etc/syslog.conf: # Общий блок для всех машин Исправляем параметры запуска syslog в /etc/rc.conf,: по умолчанию syslogd_flags="-s", для некоторых syslog нужно добавить -r: syslogd_flags="" Для обеспечения безопасности нужно перечислить хосты с которых можно принимать логи через опцию -a, т.е.: Но лучше прикрыть доступ к syslog пакетным фильтром, /etc/rc.firewall: Вот собственно и все :) |

Уважаемый посетитель, Вы зашли на сайт как незарегистрированный пользователь. Мы рекомендуем Вам зарегистрироваться либо зайти на сайт под своим именем.