Установка Exim и Dovecot (без MySQL)

2.2. Настройка антивируса

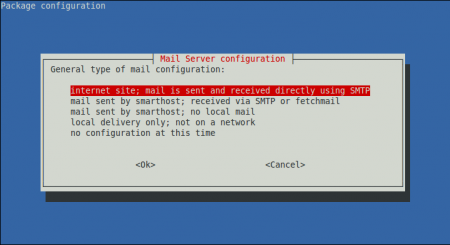

Устанавливаем демон ClamAV для проверки файлов на вирусы: Сразу же обновляем антивирусную базу: Включим clamav в группу Debian-exim, чтобы он мог сканировать файлы, созданные Exim'ом: Добавим в главную секцию файла /etc/exim4/exim4.conf путь к сокет-файлу ClamAV и ACL для этапа dаta: В секцию acl файла /etc/exim4/exim4.conf добавим правило, запрещающее приём писем, содержащих вирусы: Перезагрузим Exim, чтобы настройки вступили в силу: Осталось проверить, что антивирусная система используется. Для этого создадим специально предназначенный для таких целей тестовый файл EICAR: И попробуем его отправить во вложении с какого-нибудь почтового ящика почтовой системы на тот же ящик. Если письмо не пришло, значит антивирусная система работает. Для полной уверенности можно ещё заглянуть в журнал почтовой системы /var/log/exim4/mainlog, где должна появиться строчка вида: 2.3. Проверка квот В этом варианте настройки Exim проверкой квот не занимается. Если для одного из получателей письма будет превышена квота, письмо всё равно будет принято к доставке и лишь потом отправителю вернётся рикошет с сообщением об ошибке. Можно было бы написать небольшой скрипт для проверки квот, но делать этого я не стал. Если вы считаете, что без проверки квот на этапе RCPT протокола ESMTP обойтись ну никак нельзя, попробуйте написать этот скрипт самостоятельно. Я не думаю, что он займёт больше пары десятков строчек. Не забудьте только, что стоит использовать действие discard вместо deny, чтобы в случае нескольких получателей письмо было доставлено в те ящики, квота которых не превышена. 2.4. Настройка SSL/TLS Изменим настройки прослушиваемых портов в главной секции файла /etc/exim4/exim4.conf, добавив в список порт 465: Добавим настройки TLS в главную секцию файла /etc/exim4/exim4.conf: Порт 465 используется для подключения сразу по защищённому каналу SSL, без явного согласования перехода на защищённый обмен данными. Порт 587 обычно используется для подключений со стороны почтовых клиентов, как правило, с обязательным использованием аутентификации. В рассматриваемой конфигурации порты 25 и 587 никак не различаются, поведение сервера одинаково на обоих портах. Для задействования добавленных настроек TLS, перезапустим почтовый сервер: 2.5. Настройка DKIM-подписей Для удобного создания ключей DKIM-подписей можно установить пакет opendkim-tools: # apt-get install opendkim-tools На самом деле необходимые ключи можно генерировать и при помощи openssl, т.к. пакет opendkim-tools содержит набор shell-скриптов, являющихся обёрткой над утилитой openssl. Теперь создадим каталог для ключей и сгенерируем пару ключей для домена domain.tld: Далее можно сгенерировать ключи для других доменов, обслуживаемых нашей почтовой системой. Выставим права доступа к файлам приватных ключей: Добавляем в секцию транспортов файла /etc/exim4/exim4.conf, в транспорт remote_smtp, настройки для добавления DKIM-подписей к письмам: Достаточно перезагрузить конфигурацию, чтобы письма во внешние домены начали подписываться DKIM-ключами: # /etc/init.d/exim4 reload 2.6. Проверка DKIM-подписей Воспользуемся встроенной в Exim возможностью проверки DKIM-подписей входящих писем. Я буду проверять подписи у тех писем, в которых они есть. Плюс к тому, будем требовать наличия правильной DKIM-подписи для доменов публичных почтовых сервисов, о которых заведомо известно, что они добавляют DKIM-подписи к своим письмам. Это позволит защититься от поддельных писем, якобы исходящих из доменов этих почтовых сервисов. Зададим в главной секции файла /etc/exim4/exim4.conf домены, для которых требуется правильная DKIM-подпись: В эту же главную секцию файла /etc/exim4/exim4.conf добавим имя списка управления доступом, который будет проверять DKIM-подпись: В секцию acl файла /etc/exim4/exim4.conf добавим описание самого списка управления доступом: # Отклоняем письма с неправильной DKIM-подписью # Для выбранных доменов требуем наличия DKIM-подписи Перезагрузим файл конфигурации Exim, чтобы настройки вступили в силу: 2.7. Настройка грейлистинга Для грейлистинга воспользуемся демоном greylistd, написанном на Python. Этот демон не настолько сложен, как milter-greylist, которым я воспользовался для настройки грейлистинга в Postfix, однако его простота с лихвой компенсируется возможностями Exim. Установим пакет greylistd: greylistd предоставляет механизм, а политику можно определить в конфигурации Exim. Я придерживаюсь политики подвергать грейлистингу те узлы, которые оказались в чёрном списке. Для того, чтобы включить грейлистинг, нужно в самый конец списка управления доступом acl_check_rcpt до финального правила accept добавить следующую проверку: В поле !senders можно прописать адреса тех отправителей, которые не должны подвергаться грейлистингу. Соответственно, чтобы узел с определённым IP-адресом не подвергался грейлистингу, его можно добавить в файл /etc/greylistd/whitelist-hosts. Включим Debian-exim в группу greylist, чтобы Exim имел доступ к сокету и файлам greylistd: Осталось попросить Exim перезагрузить файл конфигурации, чтобы новые настройки вступили в силу: 2.8. Настройка SPF-записи SPF-запись - это TXT-запись следующего вида: Если указанный домен обслуживает Sender Policy Framework, описывающему синтаксис SFP-записи - SPF Record Syntax. Стоит также прочесть о наиболее частых ошибках, допускаемых при создании SFP-записи - Common mistakes. 2.9. Проверка SPF-записей Имеются разные способы проверки SPF-записей почтовой системой Exim. Сейчас в официальном дитрибутиве Debian поставляются конфигурационные файлы, проверяющие SPF-записи при помощи Perl-программы из пакета libmail-spf-perl. При этом каждая проверка инициирует новый запуск программы. На мой взгляд это довольно расточительно. Ранее существовал пакет libmail-spf-query-perl, в составе которого имелся демон, к которому можно было обратиться через Unix-сокет. Этот способ уже гораздо лучше и по сути ничем не отличается от грейлистинга при помощи демона greylistd на Python'е. Однако сейчас этот пакет не поставляется в репозитории Debian и, похоже, вообще не поддерживается авторами. Имеется ещё один способ проверки SPF-записей - при помощи самого Exim. Однако эта опция считается экспериментальной и поэтому отключена по умолчанию. Пакеты в Debian собраны тоже без нативной поддержки проверки SPF-записей. Поддержка эта имеется в Exim уже многие годы и многие годы носит статус экспериментальной. Я решил попробовать собрать пакет, в котором поддержка проверки SPF-записей включена. Для начала скачиваем необходимое для сборки Exim: Открываем файл src/EDITME в текстовом редакторе и раскомментируем строчки, включающие поддержку SPF: Вызываем команду редактирования журнала изменений пакета: Отмечаем изменения, которые внесли в пакет: exim4 (4.80-7.1) UNRELEASED; urgency=low * Non-maintainer upload. * Enabled experimental SPF support. -- Vladimir Stupin Sat, 12 Apr 2014 19:45:04 +0600 Собираем пакет: # dpkg-buildpackage -us -uc -b -rfakeroot Создаём файл /etc/apt/preferences.d/exim4 в текстовом редакторе и вносим настройки, фиксирующие пакет в системе: Package: exim4-daemon-heavy Pin: version 4.80-7.1 Pin-Priority: 1003 Зафиксировать пакет нужно для того, чтобы пакет из дистрибутива не заменил собранный нами вручную. Поскольку дистрибутивный пакет собран без поддержки SPF, он не сможет понять правило проверки SPF в файле конфигурации и не запустится. В результате почтовая система не будет работать. Если в дистрибутиве появится обновление пакета, пакет придётся пересобрать и установить самостоятельно. Теперь установим пакет с поддержкой SPF: SPF-записи могут классифицировать IP-адрес одним из следующих образов: pass (+) - рекомендуется принять почту, fail (-) - рекомендуется отклонить почту, softfail (~) - рекомендуется принять почту, но пометить её как подозрительную, neutral (?) - рекомендуется обрабатывать почту таким образом, как будто SPF-записи не существует. Дополнительно, есть ещё два статуса, которые сообщают о постоянной или временной ошибке проверки IP-адреса. Когда SPF-записи были только придуманы, некоторые системные администраторы слишком буквально воспринимали их рекомендации. Случались ситуации, когда первичный почтовый сервер не принимал почту от своего резервного сервера лишь потому, что его IP-адресу соответствовала SPF-запись, предписывающая не принимать письмо. Поэтому сложилась практика не указывать политику fail, а использовать вместо неё политики softfail или neutral. На мой взгляд, если бы не было таких прямолинейных системных администраторов, не было бы никакого смысла в политиках, отличных от pass и fail. Нормальная почта может исходить только от серверов отправителя и должна приходить на серверы получателя без каких-либо посторонних промежуточных серверов. Сервер получателя должен проверять соответствие отправителя SPF-политике на основных и резервных серверах, а при приёме писем с резервного сервера на основной уже не обращать внимания на то, что его резервный сервер не удовлетворяет политике SPF. Именно поэтому я воспринимаю политики softfail и neutral точно так же, как воспринимаю политику fail. Я в любом случае приму почту от резервного сервера, не смотря на рекомендации SPF-записи, но на резервном сервере я обязательно их проверю. Перед правилами проверки квот почтовых ящиков в списке управления доступом acl_check_rcpt в секции acl файла /etc/exim4/exim4.conf добавим следующее правило, соответствующее описанным выше соображениям: Осталось лишь перезапустить Exim, чтобы заработал демон из собранного нами пакета и вступили в силу новые настройки: 2.10. Требование аутентификации Чтобы запретить локальным пользователям отправлять почту без аутентификации, добавим в конфигурацию такое правило: Чтобы аутентифицированный пользователь не пытался подставить чужой адрес отправителя, добавим в конфигурацию такое правило: Оба правила нужно добавить в секцию acl файла /etc/exim4/exim4.conf, в правило acl_check_rcpt перед принятием почты от аутентифицированных пользователей. Осталось перезагрузить файл конфигурации, чтобы она вступила в силу: Рейтинг статьи:

Нашли ошибку?

|

Уважаемый посетитель, Вы зашли на сайт как незарегистрированный пользователь. Мы рекомендуем Вам зарегистрироваться либо зайти на сайт под своим именем.